Los ataques en red se están intensificando. Su capacidad de acceso a datos personales y empresariales crece ante las menores barreras de protección por el uso masivo del teletrabajo y la mayor socialización en redes de los ciudadanos durante los episodios de cuarentena.

Los terroristas cibernéticos han encontrado un campo abonado para lograr sus frutos delictivos. El Covid-19 tiene a todo el mundo enganchado a la red desde sus hogares. O, para ser exactos, bajo unas conexiones mínimas en las dependencias corporativas. Las empresas, de manera muy mayoritaria, han fomentado el teletrabajo. Y, con ello, las opciones de ataques en la red se han incrementado. Estados, compañías y usuarios de Internet, enganchados a las redes sociales en los prolongados días de confinamiento están siendo objetivos de actos fraudulentos y, en casos más graves, de oleadas indiscriminadas de penetración de acciones maliciosas con las que los ciberterroristas logran identificar contraseñas y otros datos personales con los que trasladar el contenido de cuentas bancarias o consumar compras o adquisiciones con identidad suplantada en la red. Es lo que la propia Organización Mundial de la Salud (OMS) ha califica como infodemia, la pandemia informativa con la que, según sus expertos, se bombardean los terminales con una sucesión de datos inadecuados y falacias bien articuladas que nadan en las procelosas aguas de Internet y que inducen a aceptar, a golpe de clic, robos sin mano armada.

El coronavirus también ha traído un creciente número de víctimas en la red. Es otro de los daños colaterales del Covid-19. Los hackers han empezado a capitalizar esta situación enviando emails masivos que ofrecen soluciones médicas casi mágicas en nombre de instituciones, laboratorios, expertos o centros de investigación de prestigio. También a lanzar ataques contra empresas que reconocen haber recibido intensos indiscriminados de acceder a sus salas de máquinas. No sólo para lograr paralizar sus negocios, sino para conseguir su know-kow o acceder a los secretos mejor guardados de sus patentes o sus planes estratégicos. En un combate en el que ni siquiera los países están a salvo. Más bien, al contrario. Son el punto de mira habitual de la delincuencia cibernética. Cualquiera de los múltiples mapas de ciberseguridad contabiliza a diario, durante el confinamiento de más de la tercera parte del planeta, un millón de ataques directos, fraudes masivos o de intentos de infección de equipos informáticos.

El Covid-19 ni siquiera ha obligado a los hackers a agudizar el ingenio. Sencillamente, campan en la red casi a sus anchas. O, dicho de otro modo. Con corazas protectoras de ciberseguridad de menor calibre. Porque los ciberataques han sido un peligro constante en los últimos años. Hasta el punto de ser el mayor factor de riesgo estratégico global para la mayoría de los directivos de multinacionales, según estudios que el World Economic Forum (WEF), la fundación que gestiona y organiza la cumbre de Davos cada año, son habituales en la inauguración de esta cita invernal entre líderes políticos, económicos, empresariales y sociales de todo el planeta. El pasado año, sin ir más lejos, fue especialmente activo para los ciberterroristas. Los hackers ocasionaron a lo largo de 2019 pérdidas por valor de 2,2 billones de dólares, según la consultora Accenture, que certifica en su informe anual ataques cada 39 segundos, a razón de 2.244 veces al día, lo que ha elevado el temor entre los directivos de empresas. El 68% de ellos cree que el riesgo de soportar ciberataques ha aumentado. Porque, entre otras razones, sólo el 5% de las carpetas on line de las compañías están protegidas convenientemente, alerta Varonis, multinacional especializada en encriptación de datos. Verizon, el operador de telefonía móvil americano, asegura que el 71% de las brechas de seguridad abiertas por los hackers perseguían un chantaje financiero, mientras que otro 25% obedecía a objetivos relacionados con el espionaje industrial.

Symantec, firma tecnológica que ofrece antivirus y soluciones informáticas a empresas, señala a emails con terminación en .doc y .dot como los más vulnerables a la acción de las acciones maliciosas que se suceden en la Red, con un incremento de los ataques del 37%, seguido de los que llevan el apellido .exe, con un 19,5%. Y las amenazas van en aumento. Según Cybersecurity Media, para este año, antes de que el Covid-19 se convirtiera en pandemia global, se estimaba que el número de passwords utilizados por personas y máquinas en el mundo superarían las 300.000 contraseñas. Todo un planeta por explorar … y atacar.

En el universo cibernético recuerdan el ataque de NotPetya, una actuación de malware que ha sido descrito como el más devastador atentado de la historia, reportado por la empresa Heise Security. Petya surgió en el verano de 2017 y tuvo réplicas constantes durante todo el ejercicio siguiente. Se esparció como troyano usando el popular sistema de archivos en la nube Dropbox. Tuvo su origen en Ucrania, que inundó varios sitios web de instituciones y empresas ucranianas, incluyendo bancos, ministerios, diarios y empresas de electricidad y se propagó por el sector productivo de países como Francia, Alemania, Italia, Polonia, Rusia, Reino Unido, EEUU, Australia o Dinamarca, donde paralizó la actividad del Puerto de Copenhague a través del gran emporio de transporte marítimo AP Möller-Maersk. También a conglomerados como FedEx, TNT Express durante varias semanas causando un perjuicio económico de 10.000 millones de dólares en un par de semanas.

El diagnóstico Cyber Threatscape 2019 de Accenture ofrece algunas muestras de cómo operan los hackers. El cibercrimen emplea tecnologías punteras y fallas de comunicación interna en instituciones y empresas que, a menudo, emergen de compromisos geopolíticos o, en el caso de las compañías, de acuerdos corporativos y acceden a documentos legales en curso de sus empleados y directivos para identificar víctimas antes de propiciar el ataque, en los que suelen combinar acciones híbridas -combinación de varios virus o malware (software malicioso) que deterioran los sistemas operativos y facilitan el contagio. Con el foco puesto en acciones de estrategia empresarial críticos en el momento preciso. Y están organizados. Los conocidos como ataques ransomware, por ejemplo, se iniciaron ya en la década de los ochenta y se puede definir como una industria del cibercrimen que mueve miles de millones de dólares. Llegan a datos de especial sensibilidad empresarial y reclaman un rescate antes de bloquear el acceso a la parte de la información bajo su custodia. “La mejora de la ciberseguridad está dirigiendo a los hackers a encontrar nuevas fórmulas de ataque, enfocadas a las cadenas de distribución de los negocios empresariales”, dicen los expertos de esta consultora.

El ciberterrorismo ataca de nuevo

El pasado 1 de febrero, cuando la pandemia tenía su centro neurálgico en China y aún no había alcanzado oficialmente territorio europeo, se produjo el mayor ataque cibernético contra firmas estadounidenses. Su procedencia: el país más poblado -y el más asolado por el Covid-19- de todo el planeta. El motivo, supuestamente, el aburrimiento del ejército de hackers patrocinados por el régimen de Pekín. Los servicios de inteligencia estadounidenses dieron cuenta ese día de que el formidable APT41, un grupo conocido por los servicios de ciberseguridad como Doble Dragón, habían accedido a servidores de compañías americanas. Mediante backdoors o puertas traseras, sin dejar rastros iniciales. La oleada de ataques a discreción más intensa de China en el último trienio. FireEye, la firma de informática de Silicon Valley, corroboró la versión de la CIA. Y achacó el ciberataque contra el sector privado estadounidense al comienzo de la cuarentena, entre el 23 y el 24 de enero, en ciudades como Hubei. Porque, de repente, entre el 2 y el 10 de febrero, su actividad desapareció debido, dicen, “a la intensificación del confinamiento en China”.

La amenaza china hace tiempo que sale a relucir desde los servicios de inteligencia americanos. De hecho, en 2014, al traspasar el ecuador de su segundo mandato, Barack Obama, en un hecho sin precedentes, invocó a la Justicia Universal y emprendió acciones penales contra cinco altos mandos del Ejército de China. Bajo la acusación de espionaje económico y quebranto de 31 leyes federales, actuaciones por las que solicitó hasta 15 años de prisión. Era la primera vez que el Departamento de Justicia americano acusaba, con nombres y apellidos, a ciudadanos de otro país por crímenes cibernéticos. Y les colgó el cartel de ‘Buscados por el FBI’. Pero lo que no era una novedad es que China espíe actividades comerciales. Ni siquiera en suelo americano. Ya en 2013, Mandiant, compañía de seguridad informática con sede en Virginia, identificó a un grupo especializado del Ejército chino (al que dio el nombre de Unidad 61398) como fuente originaria de más de 140 ataques a compañías estadounidenses desde 2006.

Del mismo modo que la mano invisible de China aparece en el robo de diseños de ingeniería de cuatro centrales nucleares que la multinacional Westinghouse construía a comienzo de la década pasada en el gigante asiático, ya durante sus negociaciones con directivos de la compañía estatal de electricidad. Mediante el acceso a los correos electrónicos, el régimen de Pekín ha recabado datos de sociedades como SolarWorld, US Steel, Alcoa o ATI, otra firma productora de aluminio, denuncia la CIA, que señala a las joint-venture bilaterales de empresas como foco de origen del espionaje industrial. China, sin embargo, repele las acusaciones. Su argumento oficial: que el accionariado estatal de las empresas convierte en irreal la necesidad de obtener información confidencial de sus rivales privados.

Desde mediados de la década pasada se viene incidiendo en la necesidad de poner en marcha la moraleja de Cybergeddon, la serie televisiva de culto que narra una especie de Armagedón apocalíptico de la Red y que traslada la urgencia de crear una policía informática mundial. Por si pudiera no tratarse de ciencia ficción. Al menos, así lo cree el FMI, que antes de que la pandemia del coronavirus ocupara todas sus energías, lanzó un aviso a navegantes y reclamó, el pasado mes de febrero, respuestas concertadas globales. Lo hizo a través de David Lipton, un alto cargo de la institución, que rememoró un acontecimiento reciente. De marzo de 2019, la denominada Operación Taiex, que condujo al arresto de la organización delictiva que estaba tras los ataques de malware Carbanak y Cobalt y que contagió a más de un centenar de entidades financieras de todo el mundo. En una operación coordinada entre la policía nacional española, la Europol, el FBI y las autoridades rumanas, moldavas, bielorrusas y taiwanesas, además de una veintena de compañías privadas de ciberseguridad. Las investigaciones localizaron ciber-piratas en al menos quince países. “La Operación Taiex revela la conveniencia de combatir el cibercrimen de forma transfronteriza”, explica Lipton. Para crear un mundo más seguro en la red “debemos lograr un entramado integrado de lucha contra este tipo de criminalidad”. Dicho de otro modo: “las naciones deben coordinar sus esfuerzos con iniciativas externas e internas de mayor calado”.

El FMI asegura que la colaboración privada está más avanzada. La industria crediticia ha puesto en funcionamiento instrumentos técnicos de control de riesgos, con estándares de gestión que han sido compartidos en foros sectoriales y por los que se han gastado sumas considerables de recursos. Al fin y al cabo, la seguridad forma parte ineludible de su negocio. Lipton cree que ha llegado el momento de que el mundo multilateral, con el FMI y la OCDE a la cabeza, aunque en gran medida también el Grupo de Expertos en Ciberseguridad del G-7 y el Comité de Basilea -es decir, el departamento de Supervisión Bancaria del Banco Internacional de Pagos (BIS, según sus siglas en inglés)- se involucren en la creación de prácticas de sensibilización que identifiquen los ataques desde las instituciones de supervisión financiera; es decir, desde los bancos centrales y los organismos de regulación de aseguradoras, así como otros vehículos de control de sectores y empresas.

“Debemos activar mecanismos con perspectiva global”, asegura Lipton. En cuatro áreas donde la comunidad internacional puede progresar conjuntamente para mejorar la reacción de las autoridades nacionales. La primera, en el desarrollo de medidas más comprensivas de todos los riesgos asociados a esta amenaza. Con datos sobre el impacto de los ataques. En un segundo estadio, mediante la mejora de la cooperación de los servicios de inteligencia en el terreno de la ciberseguridad. Compartiendo incidencias, métodos de resistencia e instrumentos técnicos de respuesta, además de cauces de comunicación entre el sector público y privado; por ejemplo, en la reducción de las barreras a los bancos para transmitir aspectos de su actividad financiera a sus organismos reguladores y reforzando las garantías legales. Porque el flujo de datos entre países es manifiestamente mejorable. En tercer término, añadiendo consistencia regulatoria, ya que, en la actualidad, hay una divergencia de normas, estándares y terminología al uso. Y, para finalizar, aceptando que los ataques seguirán proliferando y que las autoridades de cada país se deben preparar para ello. Los protocolos de prevención y de respuesta deben consensuarse en niveles estatales y transnacionales, de manera que la capacidad de réplica sea ágil y se reduzca el tiempo de toma de decisiones.

El FMI se arroga el papel de catalizador de las medidas ideadas y recomendadas por el G-7. En especial, hacia los mercados emergentes y economías en desarrollo. En la toma de conciencia sobre la conveniencia de atender estas amenazas. Y asume su capacidad de influencia en áreas y países en desarrollo a la hora de adecuar sus armazones regulatorios y de poner en marcha acciones concertadas que contribuyan a elevar la efectividad de su seguridad en la red.

Combate abierto entre estados

El asunto no es baladí. Desde India se denunció sólo unas fechas antes de la llegada a la mayor democracia del planeta del coronavirus un ciberataque contra su gran y más moderna central nuclear, Kudankulam. Atacada por un software maligno que por actos de ciberterrorismo previo se identificó como de procedencia norcoreana. Produciendo daños desde su infiltración en los servidores de los servicios administrativos de la planta atómica desde septiembre de 2019.

Pero también se aprecia la trascendencia de esta amenaza repasando los cinco mayores ataques en la red del pasado año en EEUU. Contra la Agencia Médica Americana AMCA dejó expuestos datos financieros y personales de la institución que acabó contagiando a laboratorios y empresas de la industria sanitaria del país. Afectó a 25 millones de clientes y pacientes. La información corrió como la espuma por el uso intensivo de aplicaciones informáticas B2B de firmas como Quest Diagnostics, Natera, LabCorp o BioReference. Entre una lista de varias decenas de empresas. A muchas de ellas, les esperaba la bancarrota y a AMCA, una sucesión de investigación penal y de litigios.

Citrix Systems, una multinacional informática, fue el origen de otro ataque masivo que el FBI identificó con empleo de passwords oficiales de la firma, que da servicios de identificación a datos personales y financieros a 400.000 empresas de todo el mundo. Sus daños, incalculables, según las autoridades policiales de ciberseguridad de EEUU.

Capital One, el banco de inversión y el gigante de las tarjetas de crédito, con decenas de millones de clientes, no logró desactivar el ataque a datos de transacciones bancarias, balances de activos e información crediticia con identificación de números de Seguridad Social incluidos, aunque cooperó para detener a hackers que, en esta ocasión, tenían su base en Seattle y a los que la Justicia les reclama indemnizaciones millonarias.

Facebook también tiene pendiente una causa judicial abierta, por el escándalo con Cambridge Analytica, la consultora económica y de geopolítica con la que está relacionada, junto al Kremlin, por su participación e injerencia en el referéndum del Brexit, en Reino Unido, y en el resultado de las elecciones que auparon a Donald Trump a la Casa Blanca. El presidente de esta bigtech, Mark Zuckerberg, tuvo que comparecer ante el Congreso americano y la Eurocámara, en un doble hecho sin precedentes, pero fue en septiembre del pasado año cuando se vio en la obligación de anunciar una importante subsanación de una falla en la red social para restringir el ID y las contraseñas de 419 millones de usuarios de Facebook completamente desprotegidos.

Pero la mayor acción cibernética se produjo contra la aseguradora First American, que opera de forma masiva en el sector inmobiliario y que también proporciona servicios financieros. La firma comprometió datos de 900 millones de cuentas personales. El robo de información patrimonial, fiscal, contable y bancaria fue masivo.

Todo ello ha llevado al secretario general de la ONU a decir que hay “ciberguerra entre Estados”. António Gutérres es otra de las personalidades que ha abogado por establecer reglas globales para minimizar el impacto de la ciberguerra en los civiles. A su juicio, que existan estos episodios no es una novedad. “Lo peor es que no hay un esquema reglamentario para este tipo de guerra, no está claro si se debe aplicar la Convención de Ginebra o qué aspectos concretos del Derecho Internacional”, reconoce, dando credibilidad total a la ciberguerra, ataques entre naciones sin usar balas ni bombas. Entre la que sobresale la manipulación a través de redes sociales y medios de comunicación, donde Rusia lleva ventaja. También Irán e Israel. Por supuesto, Arabia Saudí y China. Todos ellos con intentos masivos de sabotajes y denuncias gubernamentales de víctimas.

En la era digital, Rusia utiliza elementos a la vieja usanza del KGB. Solo que adaptados al espacio cibernético. Desde el núcleo cercano a Vladimir Putin se introducen o crean células activas, se captan activistas o simpatizantes a causas que consideran de su interés estratégico, y se procede a dividir sociedades con su agenda mediática.

Especialmente a EEUU y a la UE, a la que pretende hacer desaparecer, su desintegración como bloque paneuropeo. Mediante su factoría de trolls, en redes sociales, y de espacios en medios de comunicación como Russia Today (RT) o Sputnik. Este modus operandi ha sacado a la palestra la conexión del Kremlin de Putin con el neofascismo italiano y la Liga Norte, con quien Rusia Unida, el partido de Putin, tiene pactos de cooperación, suscritos por Matteo Salvini, la ultraderecha austriaca del FPÖ. Pero también con Die Linke, la izquierda alemana, pero también con Alternativa por Alemania (AfD), con un núcleo de afiliados de descendientes rusos de länders de la extinta RDA. O con Nick Friffin, ex líder del UKIP, grupos de la ultraderecha flamenca en el Parlamento belga, Jobbik, el partido ultranacionalista húngaro y el resto de sus formaciones hermanas del Grupo de Visogrado (Polonia, Chequia y Eslovaquia) o líderes neofascistas escandinavos. También se sabe que intercedió en el procés catalán. Con proclamas a favor del referéndum, primero, y de la independencia unilateral, después. Mientras mantiene cauces con el IRA para mantener viva la llama de la separación del Reino Unido.

Aunque también EEUU está implicado en este juego de tronos. Tras el detonador que activó en 2013 Edward Snowden, el ex contratista de la Central de Inteligencia Americana (CIA) y de la Agencia Nacional de Seguridad (NSA) que filtró miles de documentos con información clasificada sobre los distintos programas de ciber-espionaje masivo de Washington no sólo hacia focos de riesgo terrorista, sino hacia socios y aliados; incluso a sus máximos dignatarios. El caso Snowden sacó ya entonces a la palestra el debate sobre el valor de la privacidad y la intimidad en Internet. Hasta el punto de que naciones como Alemania o Brasil -dos de los aliados más estrechamente vigilados por la tupida red de espionaje americana, según los datos de Snowden-, reaccionaron con cambios normativos dirigidos a limitar el acceso de la tecnología a información personal y sensible. Iniciativas que pretendían ya entonces impedir que servicios de inteligencia exteriores dominaran el universo on line.

Otras voces que reclaman más garantías y recursos

Desde otros organismos globales, como el WEF se traslada estas recetas preventivas al ámbito de los inversores que, en su opinión, “pueden y deben estimular las acciones de las compañías a las que fían sus fondos y patrimonios que prioricen métodos de ciberseguridad eficaces”, mediante la incentivación de recursos en innovación. “Porque los ataques informáticos se han duplicado en el último lustro, lo que ha incrementado la demanda de consumidores y clientes para acceder a sus servicios con unos niveles de seguridad superiores”, argumentan los expertos del WEF. Para lo que desvelan el contenido de un estudio de Bain & Company que asegura que las ventas de productos y de servicios vinculados al Internet de las Cosas (IoT, en inglés) se elevarían si el consumidor percibe que sus temores por la ciberseguridad a la hora de comprar sus peticiones se desvanecen y que, incluso, estarían dispuestos a desembolsar más dinero por sus adquisiciones. “Los inversores no deberían ignorar los objetivos de ciberseguridad de las compañías donde depositan sus capitales porque sin una adecuada política que contrarreste esta amenaza, aumentarán los riesgos de retorno de beneficios”, explica Alois Zwinggi, director del Centro de Ciberseguridad del WEF.

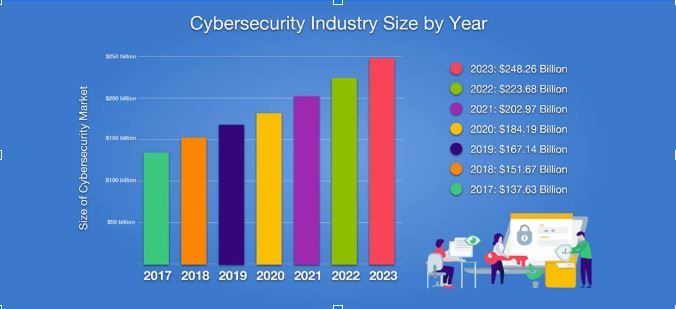

En Varonis, firma estadounidense de seguridad informática, han elaborado una lista de 110 de estas amenazas cibernéticas. Rob Sobers, su autor, las desglosa en su blog corporativo, en el que alerta sin paliativos de que el ciberterrorismo es un combate diario en el mundo de los negocios. Y en el que desglosa líneas de actuación que se recomiendan desde distintas voces del espectro empresarial, así como los gastos mundiales previstos en este trienio, hasta 2022, para acometer con ciertas garantías de éxito esta batalla sin cuartel: 133.700 millones de dólares. El negocio de la seguridad en internet, de firmas que proporcionan antivirus efectivos y servicios de protección a empresas, gobiernos y usuarios individuales, crece ya como la espuma.

El último estudio del WEF ofrece datos reveladores de la trascendencia de los ciberataques en su triple dimensión, contra la estabilidad de las soberanías nacionales, contra infraestructuras vitales para la prosperidad económica y contra la innovación y las cadenas productivas del sector privado. Bajo una directriz común, el crecimiento temor entre ejecutivos y directivos de firmas mercantiles y entre autoridades gubernamentales y legislativas a su proliferación y a establecer escudos de protección que repelan los atentados cibernéticos. En su Global Risks 2020 enumera en una larga lista los riesgos económico, geopolíticos, medioambientales y sociales que pueden conducir, por la acción de hackers, desde revueltas civiles por el manejo de información no veraz con difusiones interesadas, hasta cortes en suministros eléctricos o de agua por ataques a redes de suministro o, incluso, la precipitación de desastres naturales, interrupciones en las cadenas alimentarias o impulso a procesos de inmigración involuntaria e incontrolables. El diagnóstico, basado en una macroencuesta a 750 personalidades con capacidad de decisión en los ámbitos gubernamental y empresarial, esencialmente, ya anticipaba antes del aterrizaje del Covid como pandemia global un aumento de las opciones de que el mundo experimentara este año divisiones políticas y sufriera las consecuencias de una dura recesión.

De forma mayoritaria, el 76,1% de los encuestados, creía que los ciberataques a infraestructuras aumentarían en 2020; mientras que otro 75% consideraba que se producirían sobre entramados financieros o mediante intentos de robo de material estratégico a empresas. “Los ciberataques forman parte ya de la vida diaria de personas, compañías y gobiernos”, explican desde el WEF. “Mas de la mitad del planeta está conectada a una red que crece en un millón de usuarios cada día”, lo que revela que, “el universo online aumenta las oportunidades de prosperidad casi en la misma dimensión que los riesgos”.