La lucha contra el cibercrimen se ha convertido en un conflicto de altos vuelos y con cada vez un mayor elenco de riesgos, por evitar que la digitalización se pliegue a los deseos del lado oscuro. Y a sus pingües beneficios. Porque mientras los gobiernos del planeta mantenían sus esfuerzos en combatir el Covid-19, los ciberdelincuentes estaban ocupados en amasar una gran fortuna, que sobrepasará los 6 billones de dólares en 2021, según la revista especializada Cybersecurity Ventures. Un volumen de daños y perjuicios ocasionados por la ciberpiratería organizada que sólo queda a rebufo de la capacidad productiva anual de EEUU y China, los dos mayores PIB del planeta. Por si fuera poco, su editor y fundador, Steve Morgan, recuerda que esta cifra alcanzará en 2025 los 10,5 billones de dólares. Para lo cual, el sector privado, la comunidad científica y los gobiernos deberán alinearse en la creación de una nueva generación de software, basado en los avances innovadores en Inteligencia Artificial (IA) y Machine Learning (ML) y aplicarlos con suma celeridad para detectar, descubrir y poner a buen recaudo a los intrusos cibernéticos.

Morgan considera que es una primera línea de contención, que también justifican los expertos del ForgeRock 2021 Breach Report, en el que se revela que la actividad criminal en la red a través de usurpación de identidades y contraseñas se incrementaron en un 450% entre 2019 y 2020 y provocaron pérdidas, sólo en EEUU, de más de un billón de dólares. The Economist y el World Economic Forum (WEF) hablan de un repunte fulgurante de los riesgos mades by hackers. Hasta el punto de que se han cuadruplicado desde 2002 y triplicado desde 2013. En lo que Morgan ya denomina “la mayor transferencia de riqueza de la historia”, porque en 2015 los costes fueron de 3 billones de dólares. Pero, sobre todo, porque la amenaza sobre los incentivos en innovación y las inversiones en digitalización es exponencialmente más importante que el perjuicio global que pudieran infligir los desastres naturales. Además de alertar de que los ingresos recabados por actos de ciberdelincuencia superan ya con creces a los del negocio combinado de todo el narcotráfico organizado.

Las estimaciones de Cybersecurity Ventures contemplan una base histórica de cibercrímenes y sus crecimientos cuantitativos y de ingresos interanuales, así como el “dramático” aumento de naciones hostiles que amparan a los hackers y de cárteles delictivos. E incluye una valoración de daños por destrucción de datos y otras partidas como dinero robado, pérdida de productividad de las empresas atacadas, de propiedad intelectual o de información financiera, malversación y fraudes, disrupciones posteriores a las acciones delictivas, de investigación forense y procesos de restauración y borrado de sistemas y perjuicios reputacionales. En un contexto en el que hay un alza de un millón más de personas cada día que se conecta a Internet, con una previsión de que, en 2022, estén en línea 6.000 millones de habitantes del planeta; mil más que en 2020. Y cifra que podría sobrepasar los 7.500 millones de usuarios en 2030. Mientras el tráfico de IP el pasado año alcanzó los 2,3 zettabytes, a razón de 870,3 nuevos exabytes cada año desde 2015. Es decir, que la construcción de bloques de la economía digitalizada ofrece unas oportunidades enormes en innovación, pero también en los diversos negocios asociados a la ciberdelincuencia.

Para combatir esta lacra, las empresas han excedido su factura en ciberseguridad. Hasta el billón de dólares en el periodo 2017-2021. Aunque la subida presupuestaria de instituciones de EEUU dedicadas a la ciber-vigilancia evoluciona de forma plana en los últimos años. En el programa de 2020, por ejemplo, la autoridad federal experimentó un alza de sus partidas del 5%, hasta los 17.400 millones de dólares. Mientras la industria de Salud del país ha respondido con unas líneas de defensa cibernética, entre 2020 y 2025, de 125.000 millones. En sus previsiones, el estudio de Cybersecurity Ventures augura incrementos de entre el 12% y el 15% en software contra los actos delictivos en la red hasta 2025. Una recomendación muy especial para las pymes y, sobre todo, en aplicaciones de IA y ML. Sistemas capaces de analizas grandes bases de datos y analizar terabytes de información a diario a una escala inimaginable para los humanos, como recalcan en CISC. Y alcanzar con ellos el nivel de ciber-resiliencia a los ataques.

Un asunto nada baladí. Si se tiene en cuenta que algunas de las amenazas se han consumado; la del pasado 7 de mayo, con la obstrucción, durante cinco días, del petróleo que circulaba por el oleoducto de la firma Colonial, por la que los hackers pidieron 4,3 millones de dólares, tras usar un asalto ransomware, el mismo método que colapsó los hospitales de Irlanda días más tarde. Y que el factor riesgo abarca desde firmas tecnológicas hasta centros académicos o arsenales militares y contempla catástrofes como la toma de control de los sistemas de tráfico aéreo en aeropuertos o fallos operativos en plantas nucleares o, sencillamente, obstrucciones a procesos de digitalización de empresas e industrias y altercados en la prosperidad y el dinamismo de las sociedades y las economías. Con acusaciones veladas, primero, y directas, después, desde países occidentales a Rusia y China y otras naciones con rasgos autocráticos, como Corea del Norte, a las que se les ha colgado el cartel de santuarios de la piratería cibernética.

Estrategias para contener los riesgos de ciberataques

El modelo de ataque con ransomware se inició ya en 1989. Pero todavía es la gran herramienta de hackeo, pese al aumento de la complejidad geopolítica y los avances tecnológicos. Por medio, escándalos como el ataque a Sony Pictures que conmocionó la industria de Hollywood en 2014 o el de Equifax, en 2017, con el robo de datos de 147 millones de personas. Y que conceden una cada vez mayor credibilidad a algunos mensajes de alto voltaje. Como el de que casi tres de cada cuatro pymes han sufrido un ataque o que nueve de cada diez compañías energéticas mundiales lo han experimentado, aunque la mitad de ellas no han sido conscientes del mismo.

La sensación de inseguridad se ha expandido, pues, por varias latitudes. Y ha alcanzado al G-7 y a la OTAN, que la han situado entre las prioridades de sus agendas. Pero también entre líderes internacionales.

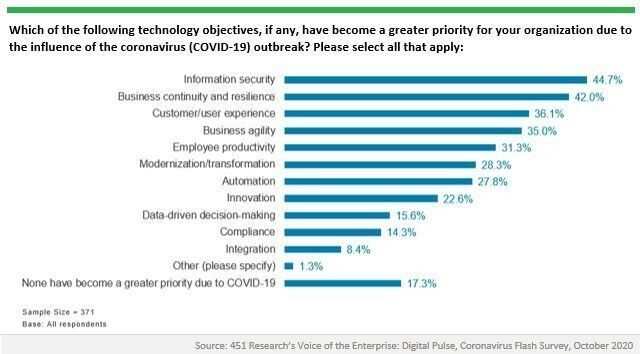

En varios momentos de los tres primeros contactos entre Vladimir Putin y Joe Biden se ha constatado la confrontación en materia de cibercriminalidad. También en affaires como el de las criptomonedas. Otro asunto candente con altos índices de incidencia en la Red y con repercusiones en digitalización. Desde el WEF se señalan cinco desafíos en este terreno, en medio de un aumento de la importancia que la ciberseguridad adquiere entre los ejecutivos de las compañías transnacionales. Muy en especial, a raíz de la crisis sanitaria de 2020.

1.- Una mayor complejidad de la ciberseguridad. También los expertos del WEF señalan a la rápida adopción de herramientas de ML e IA, a las que añaden una dependencia de mayor intensidad del software, el hardware y las infraestructuras en nube. Los gobiernos -dice la fundación que organiza la cumbre de Davos- deberían acometer medidas que se enfoquen en garantizar la integridad de redes de suministro e instalaciones estratégicas.

2.- Regulaciones fragmentadas. El objetivo es establecer estándares internacionales en áreas como la protección de datos, los derechos de los consumidores o en materia, por supuesto, de ciberseguridad. En los que se acabe con la diversidad legal y se establezcan criterios de coordinación para evitar en el futuro unos costes excesivos a las empresas, con métodos de defensa colectivos, dentro de acciones concertadas mundiales.

3.- Entramado multilateral. Resulta clave para fomentar la cooperación del ecosistema. Para que sea lo más extensivo y efectivo posible y para aminorar gastos. Los dispositivos conectados, sobre todo a través de los primeros usos de redes 5G, alcanzarán los 27.000 millones de dólares en 2021; desembolsos que facilitarán la proliferación del Internet de las Cosas y los sistemas de conexión inteligentes. Dos factores que agravaron actos de criminalidad en la Red como los ataques contra FireEyes y SolarWinds que atentaron contra sus cadenas de valor por su alta dependencias de proveedores de servicios IT. Y que permiten unos niveles de visibilidad aceptables y comprensibles de activos digitales.

4.- La experiencia de la ciberseguridad. La rápida propagación del ransomware como el arma de ataque preferencial durante el Covid-19 deja traslucir la urgente necesidad de reaccionar de forma más contundente contra este viejo y tradicional modus operandi de los hackers. Con planes tecnológicos corporativos más realistas. Respaldado en datos e infraestructuras IT y en el expertise de las disrupciones en los sistemas de computación. La seguridad debe empezar a ser concebida como una política integral, a escala, rápida y flexible dentro de los planes de digitalización de las compañías.

5.- Creación de penas por criminalidad cibernética. Ser hacker sale a cuenta. Porque es una actividad que roza la impunidad. Las detenciones en EEUU, por ejemplo, de ciber-delincuentes apenas es del 0,05% del total de arrestos. Porcentaje que es, incluso, más bajo en otros países. Mientras se constata que el ciber-crimen es un modelo de negocio, sofisticado, pero cómodo y generoso. Para lo cual, los gobiernos deben emprender unos mecanismos y criterios de búsqueda y captura transfronterizos para llevar a los hackers ante la Justicia. La ciber-criminalidad debería incluirse en el orden penal internacional.

Deloitte recuerda los cinco mayores ataques cibernéticos en las dos primeras décadas del actual milenio que ayuda a entender la verdadera dimensión de este desafío a la legalidad.

- 1.- Wannacry. El 12 de mayo de 2017, los ordenadores en toda Europa se ven afectados en sus sistemas, encriptados sus archivos y bloqueados los accesos de administrador a sus usuarios. Cunde el pánico. Miles de empresas quedan paralizadas en minutos debido a un ransomware distribuido en la red -WannaCryptor- y conocido por su abreviatura: WannaCry). Ha sido, probablemente, por el alcance a sistemas afectados y las pérdidas económicas, el virus más destructor de los veinte primeros años del siglo. El malware se coló por una vulnerabilidad de un parche de seguridad instaurado semanas antes y que infectó a más de 360.000 equipos. El impacto en pérdidas directas e indirectas alcanzó la suma de 4.000 millones de euros. WannaCry ha supuesto un antes y un después en el mundo de la seguridad cibernética.

- 2.- Conficker. Octubre de 2008, un complejo gusano se infiltra aprovechando una grieta explotable de Windows server, los sistemas vulnerables son Windows 2000, Windows XP, Windows Vista, Windows Server 2003 y Windows server 2008. El ataque se vuelve masivo. Su complejidad hace saltar las alarmas. Se esparce a tal velocidad que se le cataloga como una amenaza a nivel militar. Departamentos de Seguridad del Estado de todo el mundo, Fuerzas Armadas, hospitales, y un gran número de entidades privadas no escaparon a sus garras. En pocas semanas infectó a más de 10 millones de equipos en 190 países. La empresa Microsoft ofreció una suma de 250.000 dólares para quien les facilitase información que desenmascarase a los creadores del Gusano Conficker.

- 3.- Stuxnet. Verano de 2010, el espía más sofisticado de nuestros días hace su aparición con un objetivo: Infraestructuras críticas y entornos industriales en Irán, como centrales nucleares o plantas de energía. El virus Stuxnet se instalaba en los sistemas, robaba su información y más tarde les ordenaba que se autodestruyeran. Fue catalogado como el más desarrollado e innovador hasta la fecha. Analistas y expertos afirman que Stuxnet llegó a retrasar el programa nuclear iraní, provocando grandes daños físicos. Los datos de impacto oficiales nunca fueron revelados por el Gobierno de Teherán. Aunque está comprobado que para desarrollar un virus tan sofisticado hacen falta meses de trabajo y un gran fondo económico detrás.

- 4.- Petya. En 2016, aparece un ransomware que infecta los ordenadores, encripta los datos haciendo imposible su uso para el usuario y pide un rescate a cambio. Este virus, que afectaba a los sistemas Windows, accedía a los ordenadores a través de un PDF ejecutable que la víctima abría para así dar comienzo a la fatalidad. A continuación, las pantallas exhibían una calavera negra en fondo rojo y mostraban el mensaje de rescate. Petya le costó a la naviera danesa Maersk alrededor de unos 250 millones de euros. Pero lo peor estaba aún por venir. En marzo de 2017 una nueva versión de este virus aparece, su nombre: NotPetya. Esta mutación es aparentemente similar a su fuente, sin embargo, no necesita de la aceptación del usuario para introducirse en el equipo y, por mucho que se pagase el rescate, los archivos no se recuperaban. NotPetya no requería de gestión humana alguna, ya que el virus actuaba por su cuenta y era capaz de infectar a miles de sistemas diarios. Estaba fuera de control. Su impacto a nivel económico todavía hoy no ha sido calculado.

- 5.- ILoveYOU. Con el cambio de milenio, alrededor de 60 millones de equipos se infectan a través de un correo electrónico spam con asunto LoveLetter4YOU. El motivo por el que esta campaña de phishing -suplantación de identidad- fue tan efectiva fue porque, por aquel entonces, no había tanta información sobre ciberseguridad y los usuarios abrían sus emails sin dudarlo. I HATE GOING TO SCHOOL es el texto que aparecía al abrir el correo, era el indicador de que el ataque había comenzado. ILoveYOU se instalaba en el ordenador y borraba todos los ficheros con extensiones JPG, JPEG y MP3 y los sustituía por un troyano que intentaba recabar información confidencial. Su impacto total llegó a los 1.200 millones de dólares.